Under årets BlackHat Conference, ble det presentert detaljer rundt nye sårbarheter som ble kjent i Microsoft Exchange som nå har blitt dubbet til “ProxyShell” som er en kombinasjon av 3 sårbarheter.

- CVE-2021-34473 - Pre-auth Path Confusion leads to ACL Bypass (Fikset i April av KB5001779)

- CVE-2021-34523 - Elevation of Privilege on Exchange PowerShell Backend (Fikset i April av KB5001779)

- CVE-2021-31207 - Post-auth Arbitrary-File-Write leads to RCE (Fikset i Oppdatering i Mai av KB5003435)

Sårbarhetene kan gjøre at uvedkommende kan få tilgang til Exchange løsningen å laste ned epost databaser som da inneholder alt av f.eks epost kontoer (epost, kalender,kontakter osv) siden tilgangen som uvedkommende får ved å utnytte sårbarhetene er lokal system.

Viktig at man dobbeltsjekker hvilken versjon man er på –> https://exchangeserverversions.blogspot.com/2016/01/exchange-server-2016.html (Her er en liste for Exchange 2016)

MERK: Dette er ikke samme sårbarhet som ble utnyttet i angrepet mot Stortinget som også benyttet en sårbarhet mot Exchange, som heter ProxyLogin.

Disse sårbarhetene ble presentert av sikkerhetsforsker Orange Tsai (https://twitter.com/orange_8361)

Du kan se presentasjonen her –> https://i.blackhat.com/USA21/Wednesday-Handouts/us-21-ProxyLogon-Is-Just-The-Tip-Of-The-Iceberg-A-New-Attack-Surface-On-Microsoft-Exchange-Server.pdf?fbclid=IwAR2V0-4k2yb8dmPP5Mksd8iHYTOfE6sBwygMt4wjq3M9be8Tw6TlH0andhA

Her kan man også se et video eksempel hvor noen har laget script som utnytter alle sårbarhetene for å kunne ekspotere epost fra Exchange serveren.

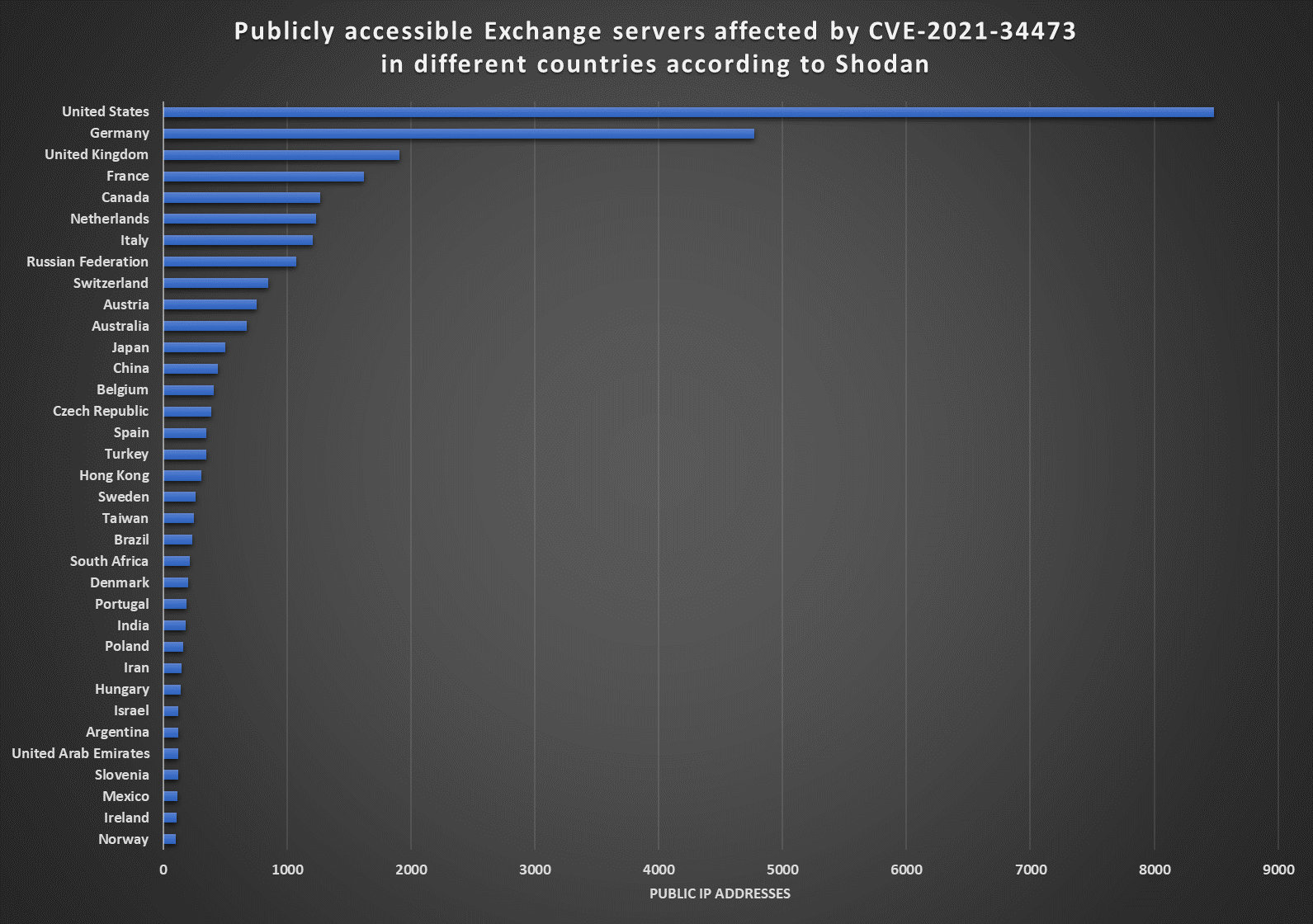

Samtidig kan man også se at bare i Norge er det i overkant av 100+ som har offentlige Exchange servere som fortsatt er sårbare.

Samtidig er det flere nå som merker økt Exchange trafikk, i tillegg er det noen angripere nå som allerede har begynt å utnytte sårbarhetene.

My Exchange honeypot has somebody dropping files and executing commands. https://t.co/pMVsl7y4iy

— Kevin Beaumont (@GossiTheDog) August 6, 2021

Indikatorer

Flere som scanner nå etter sårbare Exchange servere prøver å utnytte sårbarheten via Autodiscovery bibloteket på CAS serverene. Et eksempel som har blitt flagget er trafikk mot

https://exchange-server/autodiscover/autodiscover.json?@abc

.com/owa/?&Email=autodiscover/autodiscover.json%[email protected]

Om din Exchange løsning fortsatt er sårbar vil den respondere med en HTTP 302 kode tilbake.